Ce mastere informatique est un Diplôme d'Etudes Supérieures de Niveau Bac +5, reconnu au niveau européen ( FEDE ) mais aussi au nivau National Titre RCNCP Niveau 1.

Le Master Informatique s'adresse aux étudiants qui souhaitent s'orienter vers des métiers du type cadre supérieur informaticien.

Il est accessible aux étudiants qui ont déjà validé un Bac +3.

La formation se déroule sur deux ans.

Le programme est basé sur des unités d’enseignements (UE) communes à tous les étudiants, divisées en Unités Capitalisables (UC) : la culture et la citoyenneté européenne, l’enseignement de LV1 et des compétences professionnelles générales.

et sur des unités d’enseignements (UE) spécialisées en fonction du demaine d'expertise choisi

CYBERSECURITE et HAUTE DISPONIBILITE

Objectifs et compétences d

| # | Cyber sécurité et haute disponibilité |

|---|---|

| 1 | Réaliser un audit ou un cahier de charge pour concevoir, déployer et sécuriser une infrastructure réseau multi-protocoles. |

| 2 | Administrer et sécuriser tout type de serveurs, et d’architecture réseaux. (Cisco, Netgear,..), notamment grâce au Scripting (Python, Perl..) |

| 3 | Sécuriser les bases de données. ( SGBDR / Big Datas ) |

| 4 | Connaitre les différentes cyber-attaques et les moyens de défense. |

| 5 | Piloter un projet d’installation d’une infrastructure réseau et manager une équipe |

| 6 | Comprendre et maitriser les enjeux économiques de la cyber sécurité, des IOT et de la haute disponibilité. |

Perspectives d’emploi pour un Mastere en Cybersécutité et Haute Disponibilité

| # | Cyber sécurité et haute disponibilité | |

|---|---|---|

| 1 | Ingénieur réseau / Cybersécurité pour des infrastructures multi-protocoles. | |

| 2 | Ingénieur systèmes linux /Windows, virtualisation…ou Cisco. | |

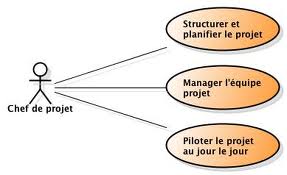

| 3 | Chef de projet pour des architectures réseaux haute disponibilité… | |

| 4 | ScrumMaster dans une équipe de projet ITSM (gestion de parc, mise en œuvre d’un cloud privé, déménagement de Datacenter…) |

|

| ..... | .... | 5 | Directeur de Système d’Information. |

| 6 | Directeur technique |

Programme du cours Mastere Informatique Cybersécurité:

Première année

Les cours de spécialisations seront finalisées par des projets d’expertise dans le domaine concerné

| Session | Designation | Contenu | Exercices et TP |

|---|---|---|---|

| 1 | Technologies des réseaux | Architectures et administration des réseaux. Technologie des réseaux CISCO. Architecture des réseaux Haute Disponibilités. |

Exemples pratique avec des outils comme Packet tracer, HA Proxy, ou HearthBit (HSRP).. |

| 2 | Système d’exploitation | Systèmes linux Systèmes Windows Cloud et Virtualisation |

Programmation de scripts de configuration et d'automatisation Shell, Powershell, Python, Perl.. Exemples pratiques avec la réalisation d’un réseau virtuel/docker - dockerfile |

| 3 | Sécurité des réseaux | Sécurisation des Systèmes d’informations Sécurisation des réseaux filaires Sécurisation des réseaux non filaires et des objets connectés |

Attaques et outils de sécurité avec Kali linux Tp sur les Système de détection des intrusions Exemples pratiques avec Packet tracer |

| 4 | Langages de Scipting | Langage Python, configurations XML et JSON... |

Programmation d’un script pour Devops Scripts d’administration avec Komodo |

| 5 | Base de données relationnelles | Oracle et PL /SQL. Administration Oracle niveau 1 |

Exemples pratiques avec Oracle 11 Express |

| 6 | « Big Data et No SQL » | Tour d’horizon du Big Data | Exemples pratiques avec MongoDB, création et insertion de documents JSON. Requêtes en JavaScript et initiation au Map reduce | 7 | Réseaux Cisco Avancés | Sécurité et sauvegarde CISCO

Technologies de routages avancés OSPF, BGP, MPLS... Serveurs de Sécurité Adaptatifs dédiés (ASA, PIX) VPN, MPLS VPN, VPLS Clustering et Load Balancing CISCO |

Projet CISCO (local/virtuel) : mise en place d’une architecture sécurisée sur les réseaux Cisco Les commandes IOS et script Personnalisés (Perl, Python |

| 8 | Cybersécurité |

Organisation juridique de la Cybersécurité (RGPD, etc.)

Méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) Les malveillances numériques, la veille, les remontées d’incidents Détection, antivirus, IDS et EDR (Endpoint Detection and Response) Sécurités et attaques des différents serveurs Etudier les failles de Sécurité d’un système (tests internes et externes) |

Projet cybersécurité » (virtuel) : projet sur des exploits avec « kali linux » et équivalent sur un réseau sécurisé avec pfsense. |

| 9 | Haute disponibilité sous Windows | Haute disponibilités des réseaux filaires et non filaires Sécurité et montée en charge des serveurs Serveur et Protocoles de sécurité et d’équilibrage de charge Architectures matérielles et logicielles des systèmes distribués L’offre du Cloud Computing Windows Les différentes technologies de virtualisation Windows Les caractéristiques de la montée en charge dans le cloud Windows |

Projet Windows (virtuel) : projet sur la haute disponibilité Windows (Windows Server, Windows Azure, SSO, ...) Scripting (python, PowerShell) |

| 10 | Haute disponibilité sous Linux | Haute disponibilités des réseaux filaires et non filaires Sécurité et montée en charge des serveurs Serveur et Protocoles de sécurité et d’équilibrage de charge Architectures matérielles et logicielles des systèmes distribués L’offre du Cloud Computing Linux Les différentes technologies de virtualisation Linux Les caractéristiques de la montée en charge dans le cloud Linux |

Projet Linux (virtuel) : projet sur la haute disponibilité Linux Linux (ownCloud, Heartbeat, HAProxy, ...) Scripting (python, PowerShell) |

| Session | Designation | Contenu | Exercices et TP |

|---|---|---|---|

| 1 | Technologies avancée des réseaux | - Rappels des topologies, matériels d’interconnexion, protocoles, normes et couches OSI-TCPIP

- Les technologies et matériels de routages, de firewalling, de VPN

- Matériels et protocole de commutations, de routages

- Les protocoles OSPF & EIGRP

- Domaines de routage, systèmes autonomes et routage sur Internet

- IPV6

- Les technologies des fibres optiques et d’interconnexion des réseaux

Architecture des réseaux Haute Disponibilités Concepts de répartition de charge et de tolérance aux pannes (Load Balancing, Clustering, Shardening) Tours d’horizon des solutions de Hautes disponibilités (cloud, open source) Architecture « développement opérationnel » DevOps - Définition et configuration d’une architecture développement opérationnel (virtuelle/cloud) - Automatisation du cycle de vie d’une application - Techniques de DevOps : Docker files, Jenkins files, Jira, Travis , Kubernetes |

Exemple pratique aves des outils prévus par le CCNA (packet tracer, wire shark et plateforme réelle si disponible).

Exemple pratique avec des outils comme HA Proxy, ou HearthBit (HSRP) Exemple pratique avec des outils tels que Jenkins, Docker, etc. |

| 2 | L’internet des objets et objets connectés | Sécurisation des réseaux non filaire - Serveur RADIUS - Protocoles : PEAP-EAP, PEAP-OL, WPA - Sécurité selon les types de réseaux GSM/4G/5G et Wifi - Authentification d’accès aux réseaux applications, mise en œuvre et évolutions - Présentation du marché du M2M et de l'IoT, des applications et des enjeux économiques - Présentation des technologies associées au M2M et à l’internet des objets - Panorama des objets connectés et des terminaux mobiles - Géolocalisation et ses applications dans l’IoT |

Exemples pratiques avec des outils tels que packer tracer, netsim, awslabs… |

| 3 | Big Data et Base de données | Big Data (Hadoop) et Langage JAVA - Programmation orienté objet et UML2 - Programmation Map-Reduce - L’écosystème d’Hadoop (HBASE, HIVE) - Le Système de fichier HDFS - Le moteur de recherche SOLR - Relations entre SGBDR et Big Data - Le langage SQL3 Oracle et SQL3 - Histoire et Marchés des Objets persistants - Quelques exemples (Caché, Gemstone/S, etc.) - L'échec des bases de données objet |

Exemple pratique avec La Cloudera Hadoop (virtuel) Exemple pratique pour le relationnel Objet dans Oracle |

| 4 | Data Mining et Intelligence Artificielle | Le Data Mining

- Présentation du Data Mining

- Introduction aux datas sciences

- Techniques de fouille de données (prédictive, descriptive)

L’intelligence artificielle - L’origine et tour d’horizon de l’IA - Le Deep Learning et Machine Learning - Les réseaux de neurones - Les systèmes experts |

Exemple pratique avec l’outil Rapidminer |

| 5 | Réseaux Cisco Avancés | Sécurité et sauvegarde CISCO

Les technologies de routages avancés OSPF, BGP, MPLS, EIGRP Serveurs de Sécurité Adaptatifs dédiés (ASA, PIX) Technologies VPN, MPLS VPN, VPLS Clustering et Load Balancing CISCO - Collecter les données (Centraliser les logs sur un outil) - Les commandes IOS et script Personnalisés (Perl, Python) - Les services de virtualisation Cisco (GNS3) - Voip avec Packet tracer, PABX, Asterisk |

Projet CISCO (local/virtuel) : mise en place d’une architecture sécurisée sur les réseaux Cisco Les commandes IOS et script Personnalisés (Perl, Python |

| 6 | Cybersécurité avancée | Organisation dans l’entreprise (inventaire orienté sécurité, la malveillance)

Organisation juridique de la Cybersécurité (RGPD, etc.) Méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) Les malveillances numériques, la veille, les remontées d’incidents Détection, antivirus, IDS et EDR (Endpoint Detection and Response) Sécurités et attaques des différents serveurs Etudier les failles de Sécurité d’un système (tests internes et externes) Panorama technique des attaques et des solutions - Détection, antivirus, IDS et EDR (Endpoint Detection and Response) - Visibilité, indexation, stockage : l'importance des logs (NSM, SIEM, etc.) - Security Operation Center (SOC), mise en place de procédure - L'approche par les TTP (Tools, Tactics, and Procedures) - Les dernières attaques (WannaCry, NotPetya) - Sécurités et attaques des différents serveurs - Etudier les failles de Sécurité d’un système (tests internes et externes) - Analyse de paquets et des journaux de réseau - Préparation, détection et enquête sur les incidents de sécurité - Réagir à un incident et communiquer |

Projet cybersécurité » (virtuel) : projet sur des exploits avec « kali linux » et équivalent sur un réseau sécurisé avec pfsense. |

| 7 | Haute disponibilité avancée sous Windows | Haute disponibilités des réseaux filaires et non filaires Sécurité et montée en charge des serveurs Serveur et Protocoles de sécurité et d’équilibrage de charge Architectures matérielles et logicielles des systèmes distribués L’offre du Cloud Computing Windows Les différentes technologies de virtualisation Windows Les caractéristiques de la montée en charge dans le cloud Windows |

Projet Windows (virtuel) : projet sur la haute disponibilité Windows (Windows Server, Windows Azure, SSO, ...) Scripting (python, PowerShell) |

| 4 | Haute disponibilité avancée sous Linux | Haute disponibilités des réseaux filaires et non filaires Sécurité et montée en charge des serveurs Serveur et Protocoles de sécurité et d’équilibrage de charge Architectures matérielles et logicielles des systèmes distribués L’offre du Cloud Computing Linux Les différentes technologies de virtualisation Linux Les caractéristiques de la montée en charge dans le cloud Linux |

Projet Linux (virtuel) : projet sur la haute disponibilité Linux Linux (ownCloud, Heartbeat, HAProxy, ...) Scripting (python, PowerShell) |

| 8 | Sécurité des mobiles et objets connectés, IoT | L’internet des objets (IoT) - Solutions WWAN dédiées à l’IoT (LoRa, Sigfox, LTE CatM, NB-IoT - Introduction aux technologies RFID et NFC - Bluetooth Low Energy et internet des objets - Technologies radio dans les bandes ISM - M2M : standardisation et architecture de référence (haut niveau) Géolocalisation et ses applications dans l’IoT - Introduction sur les systèmes et les données récupérées - Applications et services, avenir des services géolocalisés - Limites et évolutions : indoor et IoT Sécurité des objets connectés de l’internet des objets - Concepts de base de la sécurité des réseaux et des applications - Cryptographie, protection des données en environnement mobile/IoT - Sécurité en environnement mobile et sans fil - Sécurité opérationnelle des objets connectés |

Projet IOT : projet de mise en place d’une architecture sécurisée pour mobiles et IoT via Rapsberry Pi, Arduino, Packet Tracer,... |

| 9 | Architectures « DevOps » | Définition et configuration DevOps - Définition et configuration d’une architecture Développement Opérationnel (virtuelle / cloud) - Automatisation du cycle de vie d’une application - Techniques de DevOps : Docker files, Jenkins files, Jira, Travis, Kubernetes Supervision d’une architecture - Supervision de l’infrastructure et des services - Haute disponibilité de l’infrastructure et performances des applications - Accompagnement de la transformation des équipes vers l’intégration continue et le DevOps - Les caractéristiques de montée en charge dans le cloud |

Projet Devops: projet de création d’une architecture DevOps (virtuel/cloud) Scripting ( dockerfile, python, PowerShell) |

Le Master Informatique est accessible aux titulaires d'un BAC +3, ou équivalent (180 crédits ECTS). C'est un titre RNCP reconnu par l'état au niveau I.

La formation peut se faire en 2 ans (admission en Master 1) ou sur 1 an (admission en Master 2, avec un préalable de 4 ans d'études supérieures minimum).

La sélection à l'entrée du Master Informatique peut se faire sur dossier (notes + lettre de motivation), mais aussi sur des tests écrits et/ou oraux.

Enfin, sachez qu'il peut être possible de faire un Master Informatique , en E-Learning , En initial ou en Alternance.

Le Master Informatique se trouve dans la continuité de formations courtes (à compléter avec un bac +3) comme le BTS IRIS, le BTS Informatique, ou encore le DUT Informatique.

Après un Master Informatique, option CYBERSECURITE et HAUTE DISPONIBILITE,, vous pourrez travailler à des postes comme :

Cela peut se faire dans des secteurs variés et dans des entreprises qui peuvent aussi bien être des start-up que des PME ou grands groupes..

Specification et conception

Responsable du bon déroulement du projet et du management des équipes..

Sécurisation et exploitation de base de données...

Spécialiste en attaques et défense des réseaux informatiques

Connaisances des big datas et la cybersécurité..